Tausende Passwörter im US-Innenministerium geknackt

Eine Prüfung der Passwörter enthüllt Erschreckendes

Passwort-Sicherheit ist nach wie vor immer wieder ein großes Thema. So auch jetzt wieder im US-Innenministerium. Das Office of Inspector General, eine Art Innenrevision, hat eine Prüfung durchgeführt, bei der die Passwort-Hashes von zahlreichen Abteilungen des Ministeriums geprüft wurden. Insgesamt wurden fast 86.000 Passwort-Hashes geprüft. Alles ist im Detail nachzulesen im ausführlichen Report.

Zum Hintergrund: Passwörter werden in aller Regel nicht in Klartext, sondern in Hashwerten hinterlegt. Dabei wird ein Eingangswert durch einen Algorithmus verarbeitet und heraus kommt eine immer gleich lange, einzigartige Zeichenkette. Es gibt zahlreiche Hash-Funktionen, wie z.B. MD5, die SHA-Familie (SHA-1 bis SHA-3), PBKDF2 und andere. Gelingt es einem Angreifer Zugriff auf diese Hashes zu erlangen, ist bis dahin noch nicht viel passiert, da aus den Hashwerten normalerweise der Ausgangswert nicht wiederhergestellt werden kann.

Wenn der Benutzer nun sein Passwort eingibt, wird es mit demselben Hash-Algorithmus verarbeitet und der ermittelte Hashwert mit dem hinterlegten Hashwert verglichen. Stimmen sie überein, hat der Benutzer sein korrektes Passwort eingegeben. Und genau hier liegt der Schwachpunkt, an dem Passwort-Cracking-Tools ansetzen. Vorausgesetzt, der Angreifer hat Zugriff auf die Hashes, kann er in aller Ruhe die Hashwerte vergleichen. Mittels sogenannter Wörterbuch-Angriffe (engl. Dictionary Attacks) liest ein Passwort-Cracker, wie z.B. John the Ripper (kurz: john) oder Hashcat, Dateien mit langen Listen bekannter oder möglicher Passwörter ein und ermittelt den passenden Hashwert für jedes vorhandene Klartext-Passwort aus der Datei. Die ermittelten Hashwerte werden dann mit den gestohlenen Hashwerten verglichen.

Ist also ein Passwort bereits bekannt und taucht in einer einschlägigen Passwort-Liste auf, dauert es meistens nicht lange, bis es auch von anderen Hackern geknackt wird. Derartige Passwort-Listen gibt es zu Hauf im Internet und im Darknet werden Listen mit aktuell geknackten Passwörter angeboten. In diesem Fall ist das Kind in den Brunnen gefallen und es hilft nur eines: Passwort ändern!

Tipp:

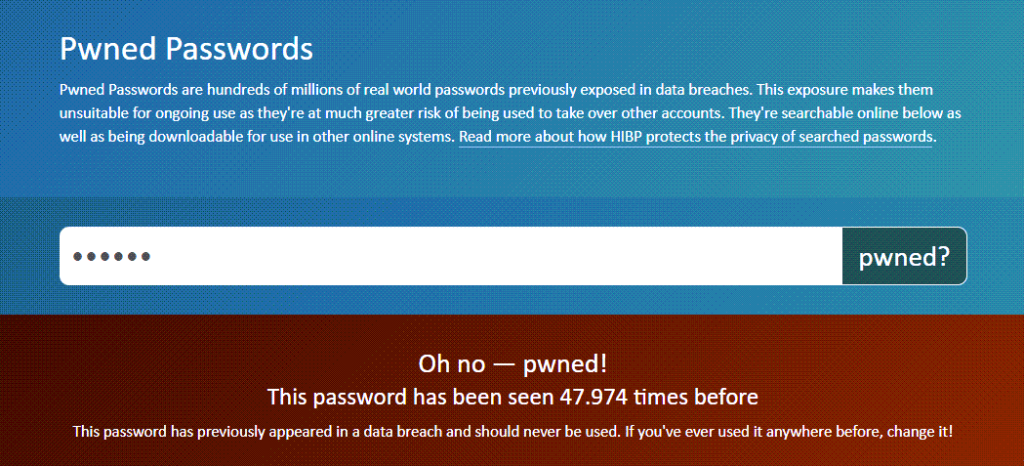

Wer prüfen möchte, ob sein Passwort bereits in einschlägigen Listen vorkommt, kann dies auf https://haveibeenpwned.com/ tun. Dabei wird das eingegebene Passwort im Browser gehasht und der Hashwert nur zu einem Teil übertragen, so dass es nicht während der Prüfung kompromittiert werden kann. Das Passwort verlässt somit nicht den Browser bzw. das lokale System.

Eine weitere Angriffstechnik auf Passwort-Hashes ist die sogenannte Brute-Force-Methode. Dabei prüft das Passwort-Cracking-Tool einfach alle möglichen Zeichenkombinationen. So könnte theoretisch jedes Passwort irgendwann geknackt werden, allerdings ist der Zeit- bwz. Rechenaufwand sehr hoch. Ein ausreichend langes Passwort, das nicht nur aus Buchstaben, sondern auch aus Ziffern und Sonderzeichen besteht, erfordert auch bei sehr starker Rechenleistung einige tausend Jahre oder mehr. Bei 12 Zeichen Länge und voll ausgeschöpftem Zeichensatz sind es in der Beispielrechnung im Wikipedia-Artikel zu Passwörtern sogar 19 Mio. Jahre!

Hier wird deutlich: Es kommt auf die Qualität des Passwortes an! Wählt der Benutzer ein starkes Passwort, das weder in einer Wortliste auftaucht noch über Brute Force geknackt werden kann, ist dieses Passwort sicher und kann nicht geknackt werden. Leider wissen viele Anwender nicht, wie einfach es ist schwache Passwörter zu knacken und machen es sich daher leicht. Sie wählen ihr Passwort aus leicht zu erratenden Begriffen und wandeln diese nach bekannten Schemata ab, z.B. Password-1234. Genau das ist auch bei zahlreichen Mitarbeitern des US-Innenministeriums geschehen.

Im Ergebnis wurden fast 14.000 Passwörter in den ersten 90 Minuten geknackt! Insgesamt wurden über 18.000 Active-Directory-Accounts geknackt, von denen 288 erhöhte Rechte besaßen und 362 Senior Gouvernment Employees gehörten, also Zugänge zu Accounts von leitenden Angestellten. Sollten die Passwort-Hashes also in falsche Hände geraten, wäre es Angreifern ein leichtes, die Passwörter auf dieselbe Art und Weise zu knacken und für diverse Angriffe zu nutzen.

Natürlich denken Fachleute jetzt sofort an Multi-Faktor-Authentifizierung (MFA). Aber es wird wohl niemanden verwundern, dass auch diese zweite Sicherheitsebene in diesem Ministerium nicht oder nur teilweise implementiert ist – in Zahlen: fast 90 Prozent der kritischen Systeme sind nicht durch MFA geschützt.

Neben Password-1234, das 478 Mal vorkam, sind die weiteren Favoriten Br0nc0$2012 (389 Mal) und Password123$ (318 Mal). Na, fühlt sich jemand gerade erwischt? 😉

Das Problem ist, dass diese Passwörter den geltenden Passwort-Komplexitätsrichtlinien entsprechen. Das zeigt, dass diese Passwort-Richtlinien häufig nicht zielführend sind. Abgesehen von einer obligatorischen 2FA oder MFA hilft hier in erster Linie die Sensibilisierung der Benutzer, also Awareness-Schulungen. Hier sollte nicht nur in praxisnahen Beispielen gezeigt werden, wie einfach es teilweise ist, Passwörter zu knacken, sondern auch darauf eingegangen werden, wie gute Passwörter erstellt werden.

Neben der Verwendung eines möglichst umfangreichen Zeichensatzes, also Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen, sollte das Passwort wenigstens 10, besser 12 Zeichen lang sein, wenn es für normale Logins verwendet wird. Bei WLAN-Passwörtern, die einmalig auf den Clients hinterlegt werden, werden mindestens 20 Zeichen empfohlen.

Für Anwender gibt es einen relativ einfachen Trick, um sich ein starkes Passwort zu erstellen, das auch merkbar ist. So kann ein eingängiger Satz verwendet werden, dessen Anfangsbuchstaben das Passwort bilden. Beispielsweise ergibt der Satz: Ich weiß, was du letzten Sommer getan hast! Das folgende Passwort:

Das sind immerhin schon 10 Zeichen. Vielleicht noch nicht perfekt, aber wenn wir jetzt noch die eine oder andere Permutation einbauen, passt es noch besser. Dabei können Buchstaben durch Sonderzeichen ersetzt oder Ziffern ergänzt werden. Werden von jedem Wort die ersten beiden Buchstaben genutzt und das e durch 3, das S durch $, das o durch 0 und das a durch @ ersetzt, ergibt es folgendes Passwort:

Dieses Passwort hat 18 Zeichen, taucht (derzeit) mit hoher Wahrscheinlichkeit noch in keine Wortliste auf und wäre (wenn wir es hier nicht schon präsentieren würden) vermutlich ein auf absehbare Zeit sicheres und starkes Passwort. Das ist sicher nicht der Weisheit letzter Schluss, aber das Prinzip sollte damit deutlich werden.

Allerdings sind gute Passwörter, die sich ein Mitarbeiter merken kann, nur die zweitbeste Alternative. Der Königsweg ist der Einsatz von Passwort-Safes, wie z.B. der kostenlose KeePass2 (hier der Download-Link) wodurch es einfach wird, ein eigenes kryptisches und nicht herzuleitendes Passwort für jeden Zugang zu verwenden. Zusätzlich ist in jedem Fall die Verwendung einer zweiten Authentifizierungsmethode unbedingt empfehlenswert.